John Kindervag 在 Forrester 创立了“零信任”一词。零信任后来成为一个术语,用来描述各种网络安全解决方案。

我们要搞清楚零信任是不是就表示不信任,就要了解是谁不信任谁?在计算机网络里的任何操作可以分为资源访问者和资源提供者,按这里语义套进去就是资源访问者不信任资源提供者。那么问题来了,如果不信任那么资源提供者怎么把数据给资源访问者呢,整个网络就不存在了,是个悖论!

接下来,我们来讨论一下零信任如何解决这个悖论。零信任的口号是“永不信任、持续认证”,所以零信任的理念是初始假设网络已经沦陷,不管是企业内网还是互联网,前提就是网络不安全了,攻击者已经在网络中存在,在这个假设前提下,我们该用什么样的一个方法论来保护数据、资源、设备的安全。

怎么理解「永不信任」呢?

在传统网络里面就充满了信任,比如:信任操作系统、数据库、web服务器部署在操作系统之上,默认认为一般人进不了操作系统,进入操作系统的是可信的人。就像是信任内网,一般情况下,企业外部出口部署了很多防护系统,但在内网环境下是完全不设防的;或者是信任静态密码,无论是多重要的系统,多重要的账号,依旧是一个密码即可进入系统之中。

零信任中的永不信任就是不能预设静态信任,不能预设网络是安全的、系统是安全的、人是安全的,不能预设上次是信任的就继续信任;那么要怎么建立信任,信任是人、设备、网络、上下文等等各种因素综合评估的结果,是动态的随着因素的变化信任评估也将发生变化;所以永不信任的概念就是不依赖静态信任,信任的过程是动态。

那么为什么要「持续认证」?

大多数系统都会采用入口大门先出示凭证,或增加二次强认证来保证访问系统的主体的合法性,一旦认证通过将通行无阻,出现的恶意访问、越权、非法操作将无法防护。

零信任中的持续认证是细粒度到主体的每一次事务性的资源获取或操作过程必须重新评估主体的信任,因为在复杂的互联网中主体中状态是持续动态的在变化,那么就要进行持续的认证和风险评估,才能做到最细粒度的风险控制。

总而言之,零信任不是不信任,而是没有默认信任,不依赖以前的信任,不存在静态信任;他是一个建立信任的过程;默认认为任何一次主体对客体的调用都是不信任的,必须进行持续认证后,建立信任并获得当前的操作权限。

从网络安全角度出发,到底什么样的架构才能落地零信任理念?

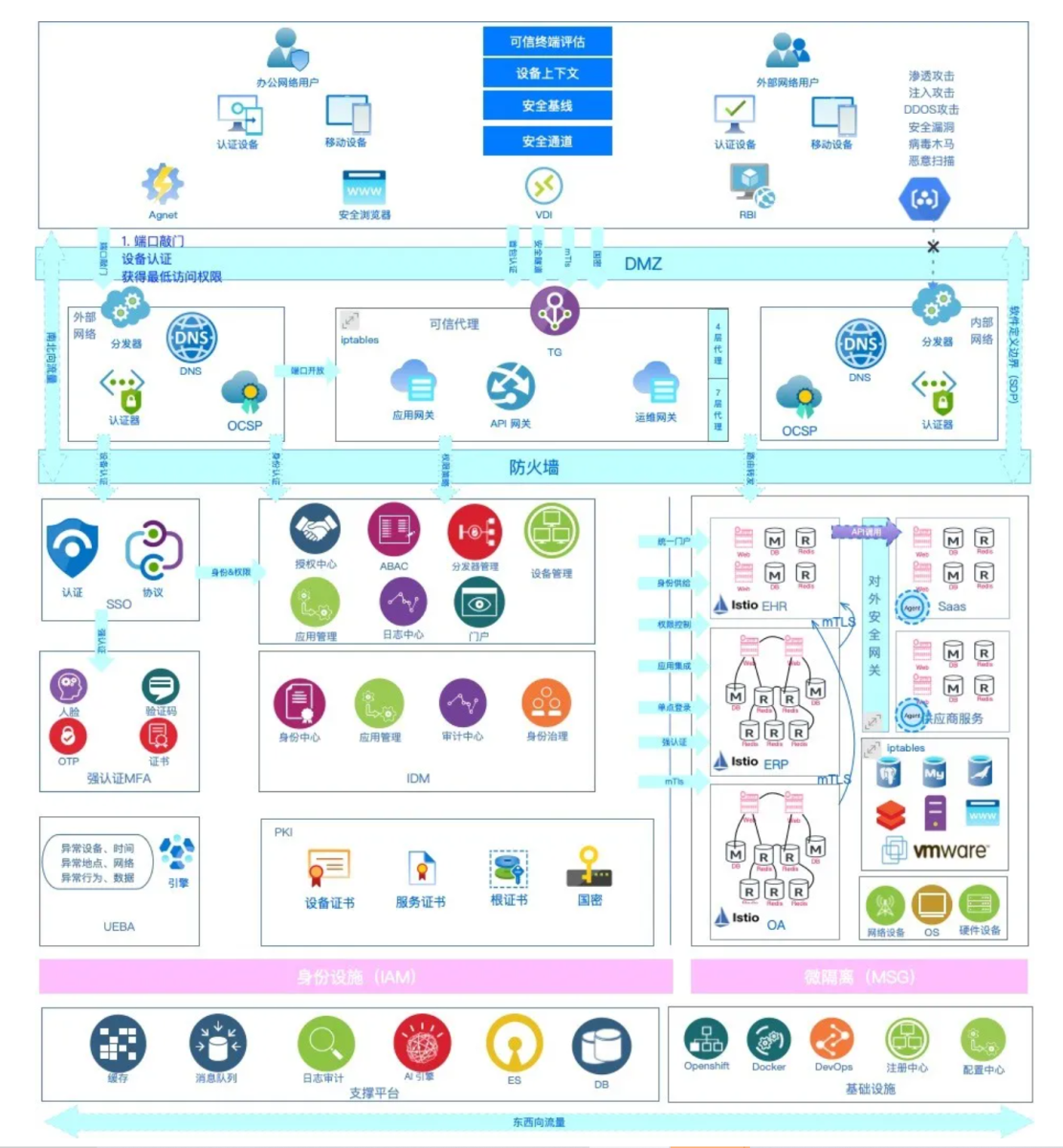

派拉零信任架构设想

图示:零信任架构设想

SDP 软件定义边界

SDP:主要是用于定义访问的边界,保护南北向流量安全;

企业安全浏览器:支持chrome和IE双内核的浏览器,作为Web应用的沙箱,可以以有效方式避免终端环境本身不安全问题;安全浏览器自动与网关建立加密的安全隧道,保障通讯数据的安全性,发布的后端应用只能在安全浏览器中访问,并能支持国密化方案;

Agent:在无安全浏览器或CS应用的TCP通讯场景下,需要一个独立的客户端服务来建立可信的mTLS安全隧道,同时还要负责终端的安全评估、设备的上下文获取、终端的安全基线建立,保证在发起认证前的终端环境的安全;

控制器:SDP控制器提供一个单向端口,接受终端的认证请求,对终端的设备状态、身份凭据、行为上下文进行判断;只有认证通过的认证的访问请求,控制器才会通知安全网关临时开放访问端口,接受终端的访问请求,并在访问过程中持续监控终端状态,发生访问或设备风险时进行实施阻断网关端口的关闭操作;

安全网关:提供可信的mTLS安全隧道服务,隧道联通后分发到应用网关、API网关、应用网关,满足不同场景下不同应用的代理访问能力,对于终端只能与安全网关进行连接,不与实际资源直接交互,所有流量都通过3个业务网关进行转发,在转发过程中进行实施的细粒度权限控制;

IAM 增强型身份设施

SSO:单点登录组件,提供身份验证、授权;用于零信任架构中所有组件的认证功能;作为一个IDP支持Oauth2、OIDC、SAML等认证中心;

MFA:多因素认证中心,结合SSO和UEBA在用户认证阶段提供强认证能力,标准的OTP、短信认证、二维码扫描、生物认证、第三方互联网认证能力;

UEBA:持续用户行为风险分析能力,在零信任架构中解决持续认证的有效架构,实施的根据终端状态 、访问行为、数据流量、资源状态综合分析,可以通过学习算法和模型进行风险判断,并通过MFA能力进行风险缓解的操作;

IDM:身份控制和管理,统一身份源的建立、角色身份的供给、权限的细粒度控制、资源应用的身份同步能力;有效的整合企业内部所有应用的统一身份治理能力;

PKI:公钥基础设施,具有数字证书、认证中心(CA)、证书资料库、证书吊销系统、密钥备份及恢复系统等构成部分;为数据通道mTLS的底层安全提供能力,为设备认证和数据发送提供不可抵赖性保障;

控制中心:零信任架构能控制大脑和配置中心,所有组件安装部署配置、策略制定下发、终端网关资源的控制;

MSG 微隔离微分段

微隔离提供东西向数据安全保护,即应用程序之间不是人为发起的数据通信的安全保护;

Istio对部署在容器的应用集群进行分类保护,以业务系统为单位统一数据出口和入口;逻辑上将数据中心划分为不同的安全段,一直到各个工作负载级别,然后为每个独特的段定义安全控制和所提供的服务。多采用软件方式,而不是安装多个物理防火墙,微隔离可以在数据中心深处部署灵活的安全策略;

所有应用程序间交互基于PKI系统提供的证书服务,提供mTLS的双向认证,资源调用者和提供者必须基于证书体现才能进行访问 。

零信任是一种理念,不是一种技术也不是一个产品,它是一组不断演进的网络安全方式,它将网络防御范围从静态的基于网络的边界,转移到关注终端、用户和资产,将传统以网络为基础的信任变为以身份为信任的机制;

零信任不是不信任,是指从零开始建立信任的过程。需要基于业务需求 、安全运营现状、技术发展趋势等对零信任能力进行持续完善和演进。

企业实施零信任分如下步骤:

企业确定意愿

架构规划先行

分步建设

阶段1:概念验证

阶段2:业务接入

阶段3:能力演进

下期我们还会对零信任作进一步的介绍,及时关注哟~